Çoxsaylı insidentlərin analizi göstərir ki, istifadəçilərə qarşı son zamanlar daha da intensivləşmiş kiber-hücumlar başlıca olaraq iki hücum metodu əsasında həyata keçirilməkdədir. Hər iki metodun məqsədi sosial-mühəndislik (“social engineering”) texnikaları tətbiq etməklə zərərli elektron məktubu alan şəxsin aldadılması yolu ilə elektron poçt ünvanına giriş şifrəsinin oğurlanması və kompüterininin troyan tipli proqram təminatı ilə yoluxdurulmasıdır.

1) Elektron poçt ünvanlara qarşı “phishing” hücum həyata keçirilməsi

Bu tipli hücum texnikası istifadəçiyə qarşı sosial-mühəndislik hiylələri tətbiq etməklə həyata keçirilir ki, nəticə etibarilə istifadəçinin elektron poçt ünvanının şifrəsinin ələ keçirilməsi və məlumatın oğurlanması məqsədi güdür.

Bu tipli elektron məktublarda adəti üzrə istifadəçiyə:

Əyanilik xatirinə adı çəkilən elektron poçt məktublarına dair bir neçə nümunə əlavə edir və bildirmək istəyirik ki, XDMX XRİTDA KİMM (cert.gov.az) heç bir halda istifadəçiyə bu səpgili məktublar göndərmir.

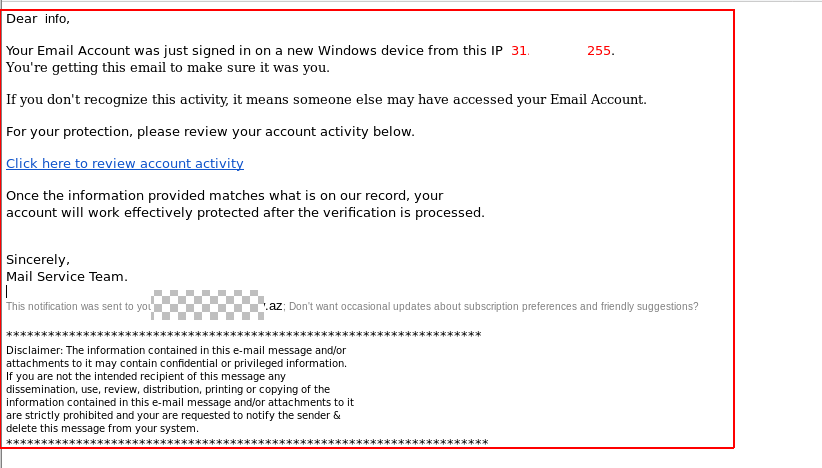

Şəkil 1) “Phishing” məktub və məktubdakı sosial-mühəndislik fəndləri

Şəkil 2) “Phishing” məktub və məktubdakı sosial-mühəndislik fəndləri

Şəkil 3) İstifadəçi məktuba əlavə edilmiş linki ziyarət etdikdə cari istifadəçi sessiyasının guya(!) başa çatdığı (“session expired”) və elektron poçta giriş şifrəsini daxil etməsi tələb olunur. Təbii ki, istifadəçi burada öz şifrəsini daxil edərsə şifrəsi oğurlanmaqla xidməti elektron poçt ünvanına sanksiyalaşdırılmamış müdaxilə baş tutacaq və son nəticədə xidməti məlumatlar oğurlanacaq.

2) Elektron poçt ünvanlara qarşı “Spear-phishing” hücum həyata keçirilməsi

Bu tipli hücum texnikası da istifadəçiyə qarşı sosial-mühəndislik hiylələri tətbiq etməklə həyata keçirilir ki, nəticə etibarilə istifadəçi kompüterinin troyan tipli zərərli proqram təminatı ilə yoluxdurulması yolu ilə daxili şəbəkənin, bütün IT infrastrukturunun komprometasiyasına yol açır(!)

Adəti üzrə bu tipli hücum texnikası istifadəçiyə qarşı məlum, bu və ya digər formada etibarlı sayılan/sayılacaq şəxs(lər) adından elektron məktub göndərilməsi və bu kimi məktublara zərərli proqram təminatlarları, URL ünvanlar əlavə edilməsinə əsaslanır.

Aşağıdakı şəkillərdə göstərilən analoji məzmunlu elektron məktub aldığınız təqdirdə dərhal bu barədə XDMX XRİTDA-ya (cert.gov.az) məlumat verməyiniz xahiş olunur: Bunu elektron sorğu sistemində “kənar müdaxilə” təsnifatlı sorğu yaratmaqla və yaxud da həmin məktubu “forward as attachment” etməklə pentest[@]cert.gov.az elektron poçt ünvanına göndərə bilərsiniz.

Şəkil 4) İstifadəçiyə guya (!) “antivirus” yenilənməsinin həyata keçirilməsinin vacib olduğunu bildirən “spear-phishing” məktub. Bu halda da istifadəçinin məlumatsız olması və sadalanan faylı kompüterinə endirib icra etməsi xidməti kompüterinin yoluxması ilə nəticələnəcək(!)

Şəkil 5) Saxta “antivirus yenilənməsi”. Təbii ki, fayl troyandır(!)

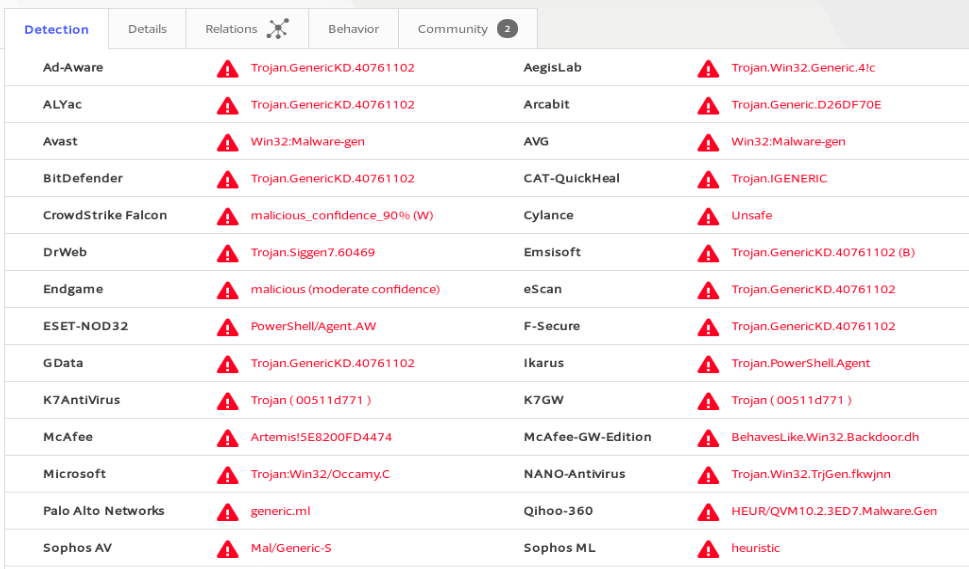

Şəkil 6) Saxta “antivirus yenilənməsi”nin virustotal analizinin nəticəsi.

Şəkil 7) Saxta “antivirus yenilənməsi”nin virustotal analizinin nəticəsi.

“spear-phishing” hücum texnikasında daha bir geniş yayılmış və aktiv şəkildə istifadə olunan metod isə “macros”lu Word və Excel faylların (*.docx, *.doc, *.xlsx, *.rtf) istifadəçinin elektron poçt ünvanına qoşma (“attachment”) şəklində göndərilməsinə və istifadəçinin sadalanan genişlənməli faylları açdıqda kompüterinin yoluxdurulmasına əsaslanır.

Əyanilik xatirinə bu hala dair nümunələr əlavə olunur:

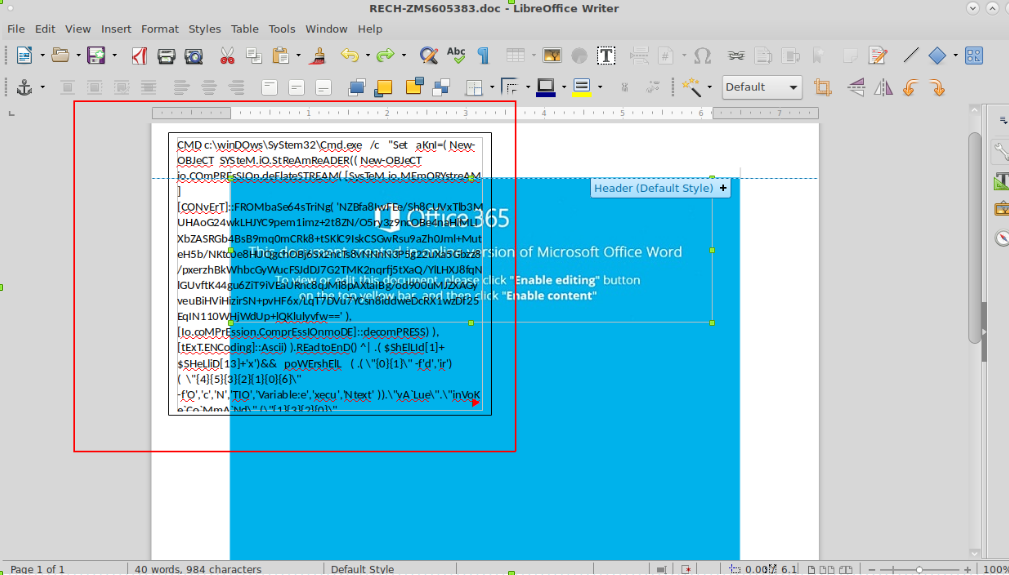

Şəkil 8) “Macros”lu zərərli Word fayl. Faylın kompüterdə açılması və “macros”un icrasına icazə verilməsi kompüterin troyan proqram təminatı ilə yoluxdurulmasına səbəb olacaq. Burada əsas diqqət yetirilməli məqamlardan biri də yenə də istifadəçinin “Enable Content” düyməsini vurmaqla zərərli “macrosu”un icrasına sosial mühəndislik yolu ilə sövq etməkdir.

Şəkil 9) “macros”un Word fayldan əldə edilməsi (ilkin analiz məqsədilə)

Şəkil 10) Daha oxunaq formada zərərli “macros”. Təbii ki, istənilən halda kiber-hücumçunun məqsədi birdir: Kompüterin yoluxdurulması.

Bu kimi hücumlara qarşı preventiv tədbirlər çoxpilləli mexanizm əsasında həyata keçirilməlidir:

1) Sistem və şəbəkə inzibatçıları: “İnfrastrukturda təhlükəsiz mühit necə qurulmalıdır” (https://cert.gov.az/az/article-view/61) başlıqlı məqalədəki pdf faylda həyata keçirilməsi məqsədəuyğun hesab olunan təhlükəsizlik tədbirlərini mühitdə tətbiq etməlidirlər. Xüsusilə də:

2) Hər bir əməkdaşın ayıq-sayıq olmasını və hal-hazırda oxuduğunuz məqalə ilə tanış olmasını təmin etməyiniz xahiş olunur.

İnformasiya Təhlükəsizliyi üzrə ayıqlığın artırılması məqsədi ilə məqalənin aktiv paylaşımında iştirakınızdan dolayı sizə öncədən təşəkkür edirik!

© 2011-2024 Bütün Hüquqlar Qorunur