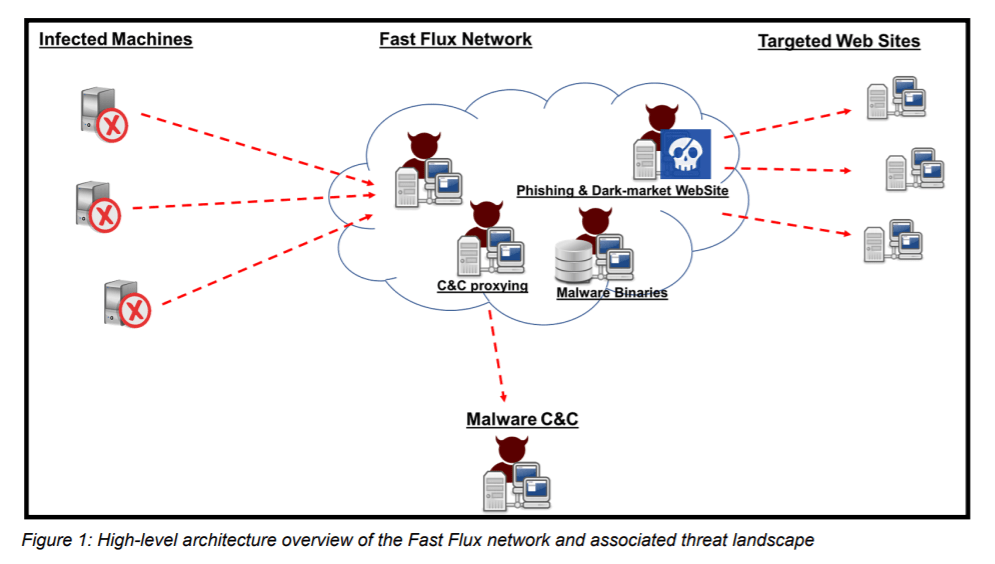

Ən fəal təhlükələrdən biri olan kibercinayətlə bu gün internetdə üz-üzə gəlirik. Cinayətkarların onlayn cinayət fəaliyyətindən mənfəətin əldə olunması üçün daha təkmil vasitələri hazırladığı hallar artıb. Bu məqalə “vəhşi təbiət”də geniş yayılan Fast-Flux şəbəkələri adlandırılan mürəkkəb üsulun necə məşhurlaşdığını nümayiş etdirir. Fast-Flux şəbəkələri – daima, bəzi hallarda isə hər 3 dəqiqədən bir dəyişən DNS ictimai qeydləri ilə sındırılmış kompüter sistemi şəbəkələridir. Daima dəyişən arxitektura cinayət fəaliyyətinin izlənilməsini olduqca çətinləşdirir.

Fast Flux DNS nədir?

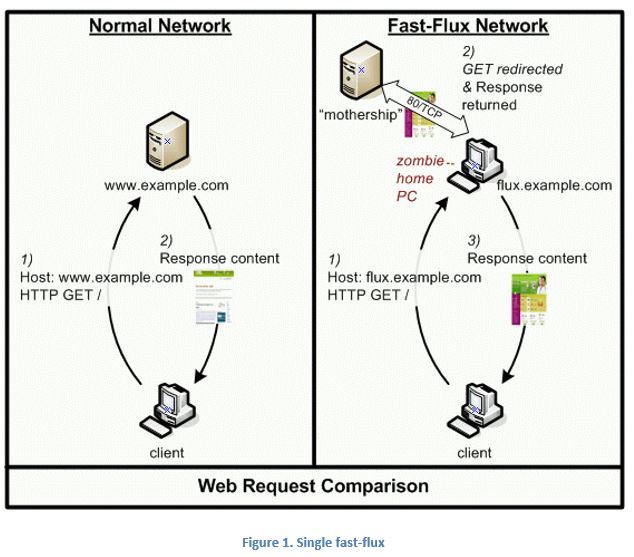

Fast flux DNS cinayətkarın kompüterinin IP-ünvanının müəyyənləşdirilməsinin qarşısını almaq üçün istifadə etdiyi üsuldur. DNS texnologiyasından sui-istifadə etməklə cinayətkar qovşaqlarla botnet yarada, onlar vasitəsilə qoşula və onları hüquq-mühafizə orqanlarının izləyə biləcəyindən daha tez dəyişə bilər.

Fast flux DNS domen adları sisteminin daxilinə quraşdırılan yüklənmənin tarazlaşdırılması üsulundan istifadə edir. DNS inzibatçıya eyni host adı ilə n sayda IP-ünvanı qeydə almağa imkan verir. Alternativ ünvanlar internet trafikinin bir neçə server arasında bölüşdürülməsi üçün qanuni olaraq istifadə olunur. Bir qayda olaraq, domen hostu ilə əlaqəli IP-ünvanlar nadir hallarda dəyişir.

Buna baxmayaraq, cinayətkarlar DNS resursunun IP-ünvanla əlaqəli həyat vaxtının 1/62 (TTL) istifadə edərək əsas serverləri gizlədə və onları sürətlə dəyişə biləcəyini aşkar etmişdir. Sistemdən sui-istifadə domen adları qeydçisinin əməkdaşlığını tələb etdiyi üçün bir çox Fast flux DNS botnetləri inkişaf edən ölkələr və ya kibercinayət üçün qanunların olmadığı digər ölkələrdə həyata keçirilir. Honeypot Project fikrincə Fast flux DNS botnetləri fişinq veb-saytları, tibbi preparatlarla onlayn ticarət, ekstremist saytlar və ya böyüklər üçün qanunsuz kontentlə saytlar, brauzerlərin həssaslıqlarından istifadə edən ziyanverici saytlar və ziyanverici proqramların yayılması üçün veb-tələlər kimi bir çox qanunsuz əməllərə görə məsuliyyət daşıyır.

Real həyatdan nümunələr

Əsas prinsipləri izah etdikdən sonra Fast Flux şəbəkələrini cinayət baxımından nəzərdən keçirib Fast Flux xidmətlərinin quraşdırılması üçün lazım olan əsas addımları araşdıracağıq. Birincisi, cinayətkarlar hücum üçün domeni qeydiyyatdan keçirir. Misal üçün bankın adına bənzəyən saxta domen adı ilə domen və ya əczaçılıq preparatlarının satışına dəstək saytı. Biz example.com saytından istifadə edəcəyik. Tədqiqatlarımıza əsasən .info və .hk domenləri ən çox istifadə olunan yuxarı səviyyə domenlərindən (TLD's) biridir. Bu belə domen qeydçiləri üçün vasitəçilərin digər TLD ilə müqayisədə daha zəif nəzarət sisteminə malik olması ilə əlaqəli ola bilər. Bu saxta domenlər əsasən oğurlanmış kredit kartları və saxta sənədlər kimi saxta vasitələrlə və ya digər üsullarla qeydə alınır. Çox vaxt cinayətkarlar artıq redirektor (yönləndirici) kimi çıxış edən sındırılmış sistem şəbəkəsinə malik olur və ya müvəqqəti olaraq botnet icarəyə götürür. Bundan əlavə, əsasən ən ucuz domenlər qeydiyyatdan keçirilir. Daha sonra cinayətkarlar Name Server (NS) qeydlərini dərc edir və ya onların nəzarəti altında olan proxy/redirects flux-agent istənilən birini qeyd edir. Abuzadayanıqlı hostinq–provayderlərə Rusiya, Çin və dünyanın bir çox digər ölkələrindən DNS-servislər daxil ola bilər. Cinayətkarların bu növ xidmətlərə girişi olmadığı halda onlar öz sındırılmış sistemlərində, bir çox halda isə saytların yerləşdirildiyi Mothership qovşaqlarında DNS-xidmətlərini yaradır. İndi iki faktiki paylaşdırılmış halını nəzərdən keçirəcəyik.

Single-Flux: A Money Mule

İlk növbədə single-flux üçün DNS-qeydlərini nəzərdən keçirəcəyik. Bu real nümunə money mule fırıldağını nümayiş etdirir. Money mule – pulun ötürülməsi və ya çıxarılması zamanı vasitəçi kimi çıxış edən şəxs dələduzluqda tez-tez iştirak edir. Məsələn, cinayətkar bank hesabından pulu oğurlayacaq, kimsə pulu onun money mule bankdakı hesabına köçürür, yəni mule pulu çıxarır və onları digər ölkədə cinayətkarın yerlərinə ötürmək olar. Bəzi müasir money mule dələduzluqlarının unikallığı ondadır ki, money mule onların pulun yuyulması sxemlərində cinayətkarların adından hərəkət etdiyini başa düşməyərək qanuni şirkətlər üçün işlədiyini düşünə bilər. Əslində isə money mule bir çox halda digər qurbanlar zəncirində növbəti qurbandır. Aşağıda bu cür infrastruktur üçün standart olan single-flux DNS qeydləri göstərilmişdir. divewithsharks.hk DNS şəkillərinin cədvəli təxminən hər 30 dəqiqədən bir dəyişir, dövri qayıdan beş qeyd ev/biznes şəbəkələrinə şəbəkəyə kommutasiya olunmuş və geniş zolaqlı girişin daxil olduğunu nümayiş etdirir. Nəzərə alın ki, NS qeydləri dəyişməsə də, A qeydlərindən bəziləri fərqlidir. Bu money mule veb-saytıdır:

;; WHEN: Sat Feb 3 20:08:08 2007

divewithsharks.hk. 1800 IN A 70.68.187.xxx [xxx.vf.shawcable.net]

divewithsharks.hk. 1800 IN A 76.209.81.xxx [SBIS-AS - AT&T Internet Services]

divewithsharks.hk. 1800 IN A 85.207.74.xxx [adsl-ustixxx-74-207-85.bluetone.cz]

divewithsharks.hk. 1800 IN A 90.144.43.xxx [d90-144-43-xxx.cust.tele2.fr]

divewithsharks.hk. 1800 IN A 142.165.41.xxx [142-165-41-xxx.msjw.hsdb.sasknet.sk.ca]

divewithsharks.hk. 1800 IN NS ns1.world-wr.com.

divewithsharks.hk. 1800 IN NS ns2.world-wr.com.

ns1.world-wr.com. 87169 IN A 66.232.119.212 [HVC-AS - HIVELOCITY VENTURES CORP]

ns2.world-wr.com. 87177 IN A 209.88.199.xxx [vpdn-dsl209-88-199-xxx.alami.net]

Single-Flux şəbəkələri onlarda olan hansı IP-ünvanın növbəti cavab dəstinə reklam olunacağı barədə qərar qəbulunda bəzi məntiq formalarından istifadə etməyə çalışır. Bu rabitənin keyfiyyəti və yüklənmənin tarazlıq alqoritminin daimi monitorinqinə əsaslana bilər. IP-ünvanların yeni flux-agenti yumşaldılacaq və ya qovşaqlar arasında digər əlaqəyə məruz qalacaq məhsuldarlığı aşağı olan servis şəbəkəsinin surətli axınına daxil edilir. 30 dəqiqə sonra eyni domen adının DNS-qeydlərini nəzərdən keçirək və nəyin dəyişdiyinə baxaq:

;; WHEN: Sat Feb 3 20:40:04 2007 (~30 minutes/1800 seconds later)

divewithsharks.hk. 1800 IN A 24.85.102.xxx [xxx.vs.shawcable.net] NEW

divewithsharks.hk. 1800 IN A 69.47.177.xxx [d47-69-xxx-177.try.wideopenwest.com] NEW

divewithsharks.hk. 1800 IN A 70.68.187.xxx [xxx.vf.shawcable.net]

divewithsharks.hk. 1800 IN A 90.144.43.xxx [d90-144-43-xxx.cust.tele2.fr]

divewithsharks.hk. 1800 IN A 142.165.41.xxx [142-165-41-xxx.msjw.hsdb.sasknet.sk.ca]

divewithsharks.hk. 1800 IN NS ns1.world-wr.com.

divewithsharks.hk. 1800 IN NS ns2.world-wr.com.

ns1.world-wr.com. 85248 IN A 66.232.119.xxx [HVC-AS - HIVELOCITY VENTURES CORP]

ns2.world-wr.com. 82991 IN A 209.88.199.xxx [vpdn-dsl209-88-199-xxx.alami.net]

Gördüyümüz kimi, reklam olunan IP –ünvanlardan ikisi dəyişib. Yenə də, bu iki IP-ünvan şəbəkənin kommutasiya olunan və ya geniş zolaqlı seqmentinə məxsusdur. Daha 30 dəqiqə keçdikdən sonra axtarış sahəsi aşağıdakı məlumatları geri qaytarır:

;; WHEN: Sat Feb 3 21:10:07 2007 (~30 minutes/1800 seconds later)

divewithsharks.hk. 1238 IN A 68.150.25.xxx [xxx.ed.shawcable.net] NEW

divewithsharks.hk. 1238 IN A 76.209.81.xxx [SBIS-AS - AT&T Internet Services] This one came back!

divewithsharks.hk. 1238 IN A 172.189.83.xxx [xxx.ipt.aol.com] NEW

divewithsharks.hk. 1238 IN A 200.115.195.xxx [pcxxx.telecentro.com.ar] NEW

divewithsharks.hk. 1238 IN A 213.85.179.xxx [CNT Autonomous System] NEW

divewithsharks.hk. 1238 IN NS ns1.world-wr.com.

divewithsharks.hk. 1238 IN NS ns2.world-wr.com.

ns1.world-wr.com. 83446 IN A 66.232.119.xxx [HVC-AS - HIVELOCITY VENTURES CORP]

ns2.world-wr.com. 81189 IN A 209.88.199.xxx [vpdn-dsl209-88-199-xxx.alami.net]

İndi dörd yeni IP-ünvan və birinci sorğuda gördüyümüz bir IP-ünvanı müşahidə edirik. Bu sürətli fast-flux şəbəkələrində istifadə olunan cavab ünvanının dövri nmexanizmini göstərir. Bu misalda gördüyümüz ki, domen üçün qeydlər daima dəyişir. Sistemlərdən hər biri təhlükəlidir, host redirektor kimi çıxış edir, redirektor isə nəticədə money rule veb-saytını göstərir. Burada vacib məqam odur ki, analitiklər qovşaq-redirektorlardan birinə giriş alanadək saytın həqiqi ünvanını öyrənə bilmir, bu isə kibercinayətkarlar üçün dinamik dəyişən və möhkəm, qoruyucu örtük yaradır. Daha sonra ikiaxınlı fast-flux şəbəkələrini nəzərdən keçirəcəyik. Onların arxitekturasında cinayətkarlar şəxsi təhlükəsizliyinin gücləndirilməsi üçün əlavə mühafizə səviyyəsini tətbiq edir.

— Göstərilənlər bu texnologiyanın imkanlarının az bir hissəsidir. Kiməsə maraqlıdırsa, əlavə olaraq qeyd edim ki, *money mule – qanunsuz forumlarda tanınan varlıqdır. Yəni, məlumatı olmadan qanunsuz məqsədlərlə istifadə olunan drop, yalanla cəlb olunan drop və s. kimi şəxsdir.

© 2011-2025 Bütün Hüquqlar Qorunur