Mobil tətbiqlər hücum vektoru kimi böyüməyə davam etdikcə şirkətlər təhlükəsizliyi təmin edən ümumi qüvvə və vasitələri möhkəmləndirmək üçün mobil tətbiq təhlükəsizliyinə üstünlük verməli olurlar. Həm mənbə kodunun özünə əsaslanan sabit hücumlar, həm də tətbiq funksionallığından istifadə edən dinamik hücumlar daimi olaraq inkişaf etməkdədir. Buna görə də mobil tətbiqlərdə ən çox görülən zəif cəhətləri başa düşmək və aradan qaldırmaq mobil tətbiqlərin hazırlanmasında mühüm əhəmiyyət kəsb edir.

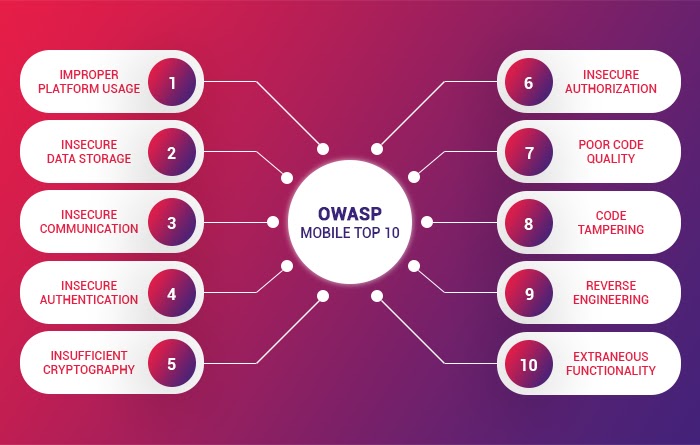

Təhlükəsizliklə bağlı həssas məqamların müəyyən edilməsi və mobil təhlükəsizlik üzrə ən yaxşı təcrübələrin icrası üçün vacib mənbə Açıq Veb Tətbiqi üzrə Təhlükəsizlik Layihəsidir (OWASP). OWASP veb tətbiqlərində təhlükəsizliklə bağlı zəif cəhətlər barədə fikir formalaşdırması ilə tanınsa da, proqramın mobil tətbiqetmə sənayesinə yönəlmiş mobil təhlükəsizlik layihəsi də var. OWASP, ən böyük mobil təhlükəsizlik təhlükələri və onlardan qorunmaq üçün ən yaxşı təcrübələrlə bağlı araşdırma dərc edib. Burada ən son 10 mobil risklərin siyahısı barədə qısa icmal, həmçinin proqramçıların onları necə idarə edə biləcəyi ilə bağlı hərtərəfli mənbə vardır.

Proqramçılar istər Android, iOS və ya Windows əməliyyat sistemlərində olsun, istərsə də müəyyən sistem xüsusiyyətlərindən düzgün istifadə etmədikdə platformanın qeyri-düzgün istifadəsi baş verir. Buraya, yaxşı sənədləşdirilmiş təhlükəsizlik təlimatlarını istifadə etməmək və ya müəyyən platforma API-lərini sui-istifadə etmək halları daxil ola bilər.

Etibarsız məlumatların saxlanılması məlumatların sızmasına səbəb olan ümumi bir problemdir. Proqramçılar məlumatları şifrələyə və ya etibarlı şəkildə saxlaya bilmirsə, zərərli obyektlər şəxsiyyəti müəyyən edən həssas məlumatlara giriş əldə edə bilər. Bu, adətən proqramçıların istifadəçi və ya zərərli proqramların müəyyən cihaz və ya sistem fayllarına daxil ola bilməyəcəyi ilə bağlı yanlış düşüncədə olduqları zaman baş verir.

Etibarlı olmayan kommunikasiya, ümumi İnternet və ya mobil operator şəbəkəsi üzərindən ötürülməsi həssas məlumatları hücuma məruz qoyduqda ortaya çıxır. Əksər mobil tətbiqlər məlumatların saxlanması və resurs tələb edən funksionallıq üçün backend sistemlərdən istifadə edir, lakin bu xakerlərin etibarlı olmayan məlumatları gizlincə dinləməsinə və yaxud ələ keçirməsinə şərait yarada biləcək hücum yaradır.

Etibarlı olmayan identifikasiya, xakerlərin şəxsi məlumatlara və həssas tətbiq funksiyalarına daxil olmaq üçün saxta və ya şəxsiyyət və hesab idarəetmə sistemlərindən yan keçməsinə imkan verir. Proqramçılar istifadəçilərin şəxsiyyətini düzgün şəkildə doğrulaya bilmirsə, eyni zamanda müəyyən istifadəçi hesablarına aid hər hansı istifadəni də izləyə bilməzlər. Giriş zamanı güclü identifikasiya ilə yanaşı, proqramçılar bütöv sessiya boyunca istifadəçilərin mütəmadi olaraq təsdiqlənməsini təmin etməlidir.

Yetərsiz kriptoqrafiya dedikdə, proqramçıların şifrələmə istifadə edərkən ən yaxşı təhlükəsizlik tətbiqlərini tətbiq edə bilməmələri nəzərdə tutulur. Məsələn, xakerlər həssas məlumatların şifrəsini açmaq üçün zəif şifrələmə alqoritmindən və ya zəif şifrələmə prosesindən istifadə edə bilərlər. Buraya təkcə açar və şifrələr deyil, eyni zamanda tətbiq kodunun özü də daxildir.

Xakerlər inzibatçılar və ya digər yüksək səviyyəli istifadəçilər üçün ayrılmış həssas funksiyalara daxil olmaq üçün icazə nəzarətlərini aşa bildikdə etibarlı olmayan avtorizasiya baş verir. Əksər hallarda zərərli obyektlər qanuni istifadəçi kimi təsdiqlənə bilir və sonradan üstün tətbiq funksionallığını icra etmək üçün avtorizasiya sxemindən istifadə edə bilərlər.

7. Müştəri Kodunun Keyfiyyəti

Müştəri kodunun keyfiyyəti ilə bağlı problemlər, üçüncü tərəflər tətbiqin icra edəcəyi girişlər olaraq etibarsız kodu ötürə bildikdə ortaya çıxır. Bu, həmişə təhlükəsizliklə bağlı zəif cəhət olmasa da, xakerlər zərərli kodu icra etmək üçün kodun keyfiyyəti ilə bağlı problemlərdən istifadə edə bilərlər. Statik təhlil vasitələri yaddaşın daşması, məlumat sızması və bunun kimi bir çox zəif kodlaşdırma təcrübələrini tez-tez aşkar edə bilirlər.

Kodun icazəsiz girilməsi dedikdə, zərərli obyektlərin tətbiqin davranışını dəyişdirmək üçün mənbə kodunu dəyişdirmələri, tətbiq paketindəki mənbələri dəyişdirmələri və ya API zənglərini yönləndirmələri nəzərdə tutulur. Xakerlər zərərli proqramları yenidən paketlənmiş tətbiqlərə daxil etmək və mobil tətbiq mağazalarında satış vermək üçün koda icazəsiz giriş edə bilərlər. Bu səbəbdən iş zamanı tətbiqlərin icazəsiz girişi aşkar etməyə çalışması çox vacibdir.

Tərs mühəndislik, xakerlərin tətbiqin istismarının necə işlədiyini başa düşmək üçün istifadə etdiyi bir üsuldur. Tətbiqin ikili kodunu açmaq və mənbə kodunu yenidən yaratmaq üçün tez -tez avtomatlaşdırılmış vasitələrdən istifadə edəcəklər. Tərs mühəndisliyin qarşısını almağın ən yaxşı yolu, insanların və proqram təminatının bir tətbiqin daxili işlərini başa düşməsini çətinləşdirən qarışıq kodun olmasıdır.

Xarici funksionallıq, istifadəçilərə birbaşa təsir etməyən hər hansı bir xüsusiyyət və ya koddur. Məsələn, əksər proqramçılar təsadüfən backend sistemlərini ifşa edə biləcək sınaq mühitləri və ya qeyri-rəsmi API uc nöqtələri ilə əlaqədar əlavə kod qoyur. Xakerlər, istismar edilə bilən bu gizli funksiyanı müəyyən etmək üçün girişləri, konfiqurasiya fayllarını və tətbiqin ikili kodlarını yoxlaya bilərlər.

Mobil təhlükəsizliklə bağlı risk siyahısı böyük görünsə də bu problemlərin əksəriyyəti proqramın işə salınması vaxtı özünümüdafiə (RASP), kodun təhlükəsizliyinin artırılması və təhlükəsiz kodlaşdırma ilə bağlı ən yaxşı təcrübələrə qarşı müdafiə edilə bilər. Ən son hesabatımızda mobil təhlükəsizliklə bağlı ümumi problemlərin birbaşa təhlükəsizlik texnikaları ilə necə əlaqələndiyini təhlil etmişdik. Əsas xidmət paketlərinə aşağıdakılar daxildir:

© 2011-2025 Bütün Hüquqlar Qorunur