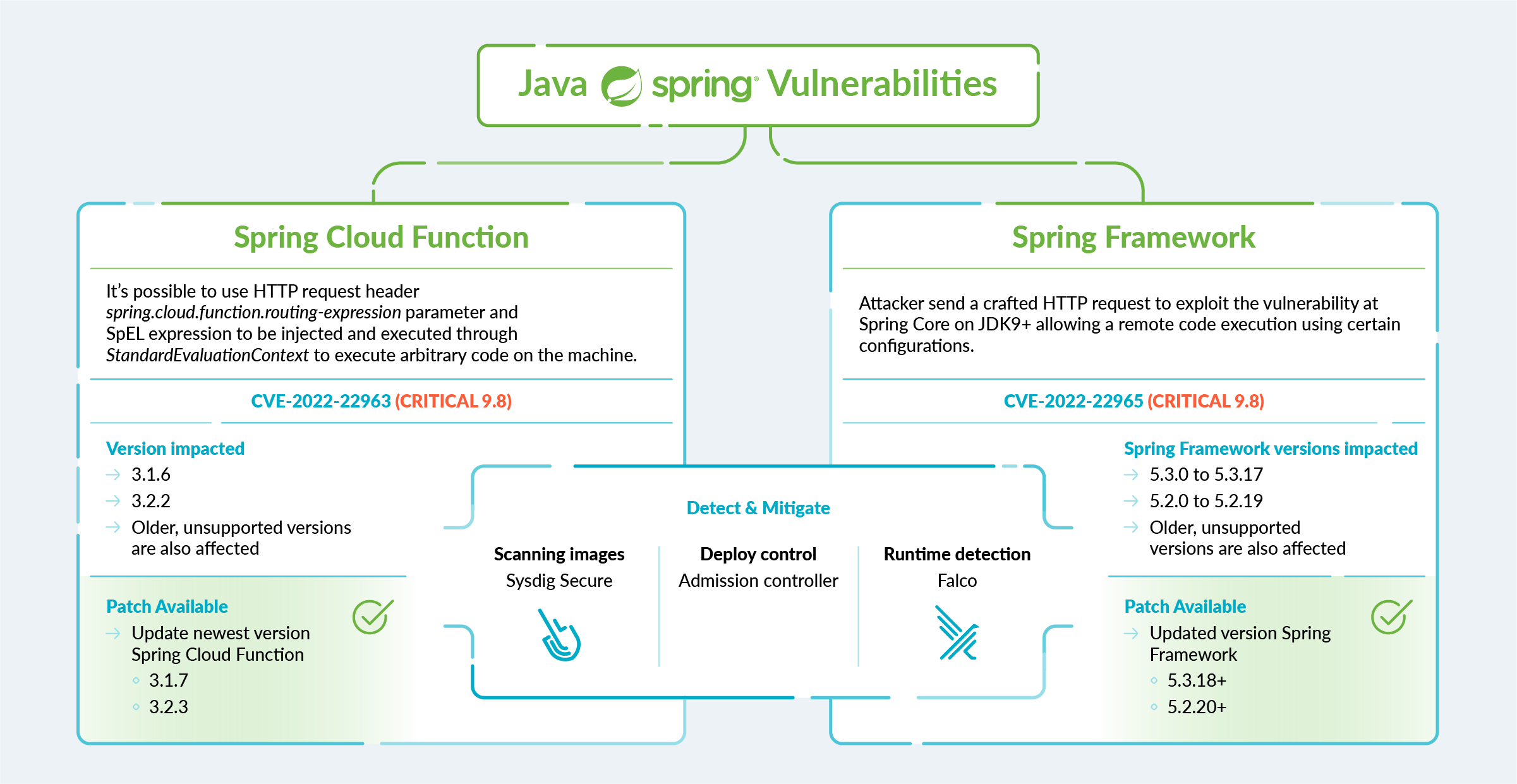

“Spring Core” universal Java freymvorkunda “Spring4Shell” adını alan sıfırıncı günün (0-day) yeni zəifliyi tapılıb. Bu boşluğun istismarı təcavüzkarlara autentifikasiya ehtiyac olmadan kodu uzaqdan yerinə yetirmək imkanı verirdi. “Spring” tərtibatçılar arasında çox populyardır, çünki o, onlara korporativ səviyyəli xüsusiyyətləri olan Java proqramlarını asanlıqla və tez yaratmağa imkan verir. Təhlükəsizlik problemi “Spring Cloud Function”-a təsir edir və CVE-2022-22963 identifikasiya kodu altında izlənilir.

Dünən gecə internetdə bu sıfır gün (0-day) zəifliyi üçün eksploit yerləşdirildi, bundan sonra müəllif onu tez bir zamanda sildi. Buna baxmayaraq, kibertəhlükəsizlik tədqiqatçıları PoC-ni endirməyə və öyrənməyə müvəffəq oldu. Məsələn, Twitter-də vx-underground (@ vxunderground) eksployt sızmasını təsdiqləyən yazı yayıldı. Analitik-təhlil nəticəsində bir sıra ekspertlər belə qənaətə gəldilər ki, boşluq həqiqətən təhlükəlidir və onun istismarı potensial qurbana baha başa gələ bilər. Əvvəlcə ekspertlər boşluğun yalnız Java 9 və sonrakı versiyalara təsir etdiyinə inanırdılar, lakin sonra məlum oldu ki, Spring-dən istifadə etməklə uğurlu istismar üçün hazırlanmış proqram müəyyən tələblərə cavab verməlidir. Uill Dorman (Will Dormann) qeyd etdiyi kimi, boşluq olan proqram təminatı "Spring Beans" və " Spring Parameter Binding"-dan istifadə etməlidir, sonuncu POJO kimi qeyri-standart parametr növlərindən istifadə etmək üçün konfiqurasiya edilməlidir. Praetorian-dan olan ekspertlər də istismarı tədqiq etdilər və bloqda aşağıdakı qeydi dərc etdilər:

“Uğurlu istismar son nöqtədə aktivləşdirilmiş DataBinder tələb edir”

Kompüter İnsidentlərinə qarşı Mübarizə Mərkəzi, ilk növbədə Spring Cloud Function komponentini 3.1.7 və 3.2.3 versiyalarına yeniləməyi, həmçinin “Security Updates” moduluna abunəliyin etibarlılığını yoxlamağı tövsiyyə edir.

© 2011-2025 Bütün Hüquqlar Qorunur