İsrailin “Deep Instinct” kibertəhlükəsizlik şirkəti “Ratty” və “StrRAT” troyanlarının yayılmasına yönəlmiş ötən ilki kampaniyaların təhlilinin nəticələrini dərc edib. Qeydə alınmış hücumlar müdafiədən yan keçmə texnikası ilə diqqət çəkir: zərərli proqram antivirusu yanılda bilən poliqlot (çox formatlı) MSI/JAR və CAB/JAR fayllarında paylanır.

İcra olunan fayllardan fərqli olaraq, JAR arxivləri adətən diqqətlə yoxlanılmır. Bu halda o, StrRAT və Ratty-ni gizlətməyə və skanerlərin diqqətini adətən təmiz kimi qəbul edilən MSI və ya CAB- a yönəltməyə imkan verdi.

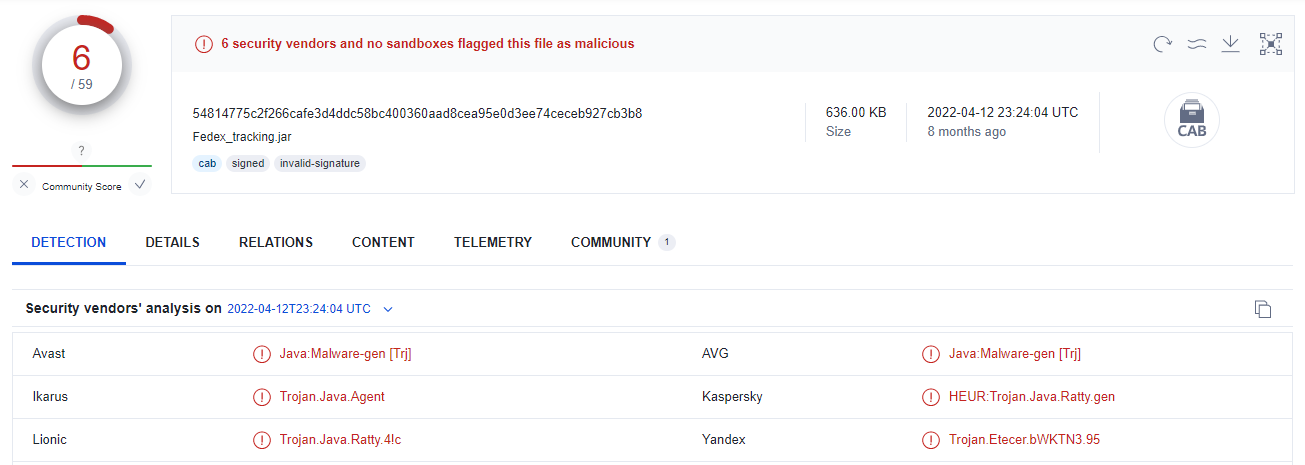

Araşdırma göstərdi ki, hücumçuların hiyləsi öz bəhrəsini verdi. VirusTotal-da faydalı yükün aşkarlanması dərəcəsi hələ də aşağıdır - 10-dan 50%-ə qədər (yanvarın 13-nə olan göstəricilərə müvafiq olaraq 58-dən 6-sı və 62-dən 31-i).

Hücumun müəllifləri troyanlaşmış poliqlot fayllarını yaymaq üçün Sendgrid və Cutt.ly və Rebrand.ly kimi qısa keçidlərin xidmətlərindən istifadə edirlər. Bir çox StrRAT və Ratty nümunələri Bolqarıstan provayderi BelCloud- da, bəzən isə Discord-da hostinq edir. "Zərərli JAR + yazılmış MSI faylı" birləşməsindən istifadə halları 2018-ci ildə qeydə alınıb. O zaman Microsoft bu problemə məhəl qoymadı. 2020-ci ilin yayında MSI/JAR poliqlotları Ratty hücumlarında üzə çıxdı və bu dəfə Windows yamaq hazırladı.

Təəssüf ki, bu, hücumçuları dayandıra bilmədi: antivirusların yan keçmə texnikası effektivliyini sübut etdi. Bundan əlavə, yerlərdə yamaq, xüsusilə böyük istifadəçi bazasında yavaş bir prosesdir. Mütəxəssislərin də bu yaxınlarda Thunderbird və Outlook hesablarını hədəf alan StrelaStealer nümunəsində gördükləri kimi, digər kombinasiyalar da işə düşdü.

© 2011-2024 Bütün Hüquqlar Qorunur